تحقيق الالتزام بضوابط الأمن السيبراني الصادرة من الهيئة الوطنية للأمن السيبراني NCA (ECC)

ECC-2:2024 هو الإصدار المحدث من ضوابط الأمن السيبراني الأساسية التي أصدرتها الهيئة الوطنية للأمن السيبراني في المملكة العربية السعودية. يهدف إلى رفع مستوى النضج السيبراني للجهات الحكومية والقطاع الخاص الحيوي من خلال مجموعة منظمة من الضوابط والتوجيهات.

المزايا والأهمية:

مواءمة محلية ومعيارية: تماشي الضوابط مع المتطلبات الوطنية وتكاملها مع أنظمة مثل NIST، ISO 27001، وCSA CCM.

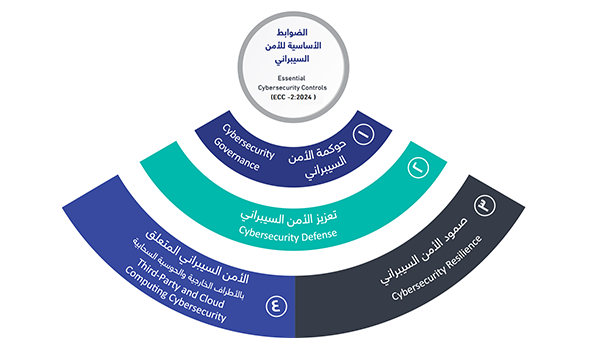

هيكلية فعّالة: إعادة هيكلة الأطر لتشمل أربع مجالات رئيسية (إدارة، دفاع، مرونة، أطراف ثالثة والسحابة)، مما يسهّل التقييم والتنفيذ.

نموذج تطبيقي مرن: تقسيم المؤسسات إلى فئات (أساسية، متقدمة، دنيا) لتطبيق مرن حسب حجم ودرجة حساسية كل جهة.

أداة تقييم تفاعلية: أطلقت الهيئة أداة قياس وتقييم إلكترونية (ECC-2:2024 Assessment and Compliance Tool) لتبسيط متابعة مستويات الالتزام

نطاق تطبيق ECC-2:2024

الجهات المعنية: تشمل الجهات الحكومية، شبه الحكومية، والقطاع الخاص الذي يدير أو يستضيف البُنى التحتية الوطنية الحرجة (CNI).

موضوع شامل: يغطي الأساسيات من إدارة الأمن، الدفاع، التعافي، مرورًا بأمن الأطراف الثالثة والسحابة، إضافة إلى جوانب مثل التشفير، التحكم في الهوية، الاحتياط والاستعادة والوعي الأمني

كيف يمكن لـTrusted Vision المساعدة في تطبيق ECC-2؟

1. تحليل الفجوات (Gap Analysis)

نقيّم الوضع الحالي للعميل مقارنة مع متطلبات ECC-2 لتحديد نقاط القصور الفعلية ووضع أولويات المعالجة.

2. خطة طريق متكاملة

نضع مخططًا تنفيذياً يشمل السياسات، الإجراءات، التدريب، والتكنولوجيا المطلوبة لتغطية جميع مجالات ECC-2 بشكل منهجي.

3. تطبيق الضوابط عبر خدمات متخصصة

حوكمة الأمن السيبراني: صياغة استراتيجية واضحة، توزيع الأدوار والصلاحيات، وإنشاء لجان إشراف.

الدفاع السيبراني: تنفيذ إدارة الهوية، التشفير، الحماية من البريد والشبكات، واختبارات الاختراق.

المرونة والتعافي: دمج ضوابط الأمن ضمن خطط استمرارية الأعمال واستعادة البيانات.

أمن الطرف الثالث والسحابة: تقييم المخاطر وحماية البيانات عند العمل مع مزودين أو استخدام الخدمات السحابية.

4. استخدام أدوات متابعة وقياس الأداء

ندعم استخدام الأداة الرسمية من الهيئة (ECC-2 Compliance Tool)، مع تقارير دورية وتدقيق داخلي للتأكد من الالتزام المستمر.

5. التدريب وبناء القدرات

نوفر برامج توعية وتدريب عملي للفرق الداخلية لضمان فهم الضوابط وتطبيقها بكفاءة.